引言:大家都很熟悉OWASP Top 10風險報告,這個報告不但總結了Web應用程序最可能、最常見、最危險的10大安全隱患,還包括了如何消除這些隱患的建議,這個"OWASP Top 10"差不多每隔三年更新一次。目前汽車網絡安全攻擊威脅隱患繁多,某知名電動汽車廠商安全總監結合實際經驗,在他的新書《智能汽車網絡安全權威指南》中歸納總結了智能汽車10大攻擊場景,以及每個場景的攻擊手段和防御方法。

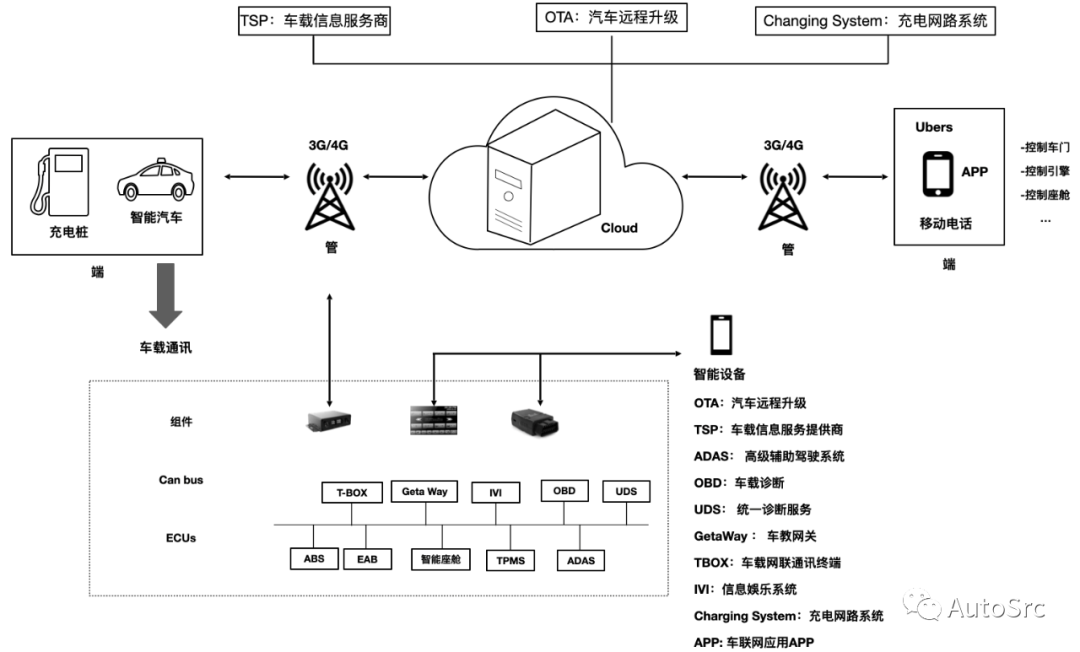

在20世紀50年代,汽車電子成本僅占汽車總成本的1%。然而,隨著車聯網技術的進步,目前汽車電子成本已經增加到了35%。預計到2030年,這一數字還將繼續上升至50%。隨著軟件定義汽車時代的到來,汽車網絡安全攻擊面變得非常廣泛,主要分布在10個主要模塊,也被稱為十大易受攻擊威脅模塊。這些模塊包括信息娛樂系統(IVI)、車載網聯通訊終端(T-BOX)、車載網關(Gateway)、統一診斷服務(Unified Diagnostic Services,UDS)、車載診斷(On-board diagnostics,OBD)、高級輔助駕駛系統(ADAS)、車載信息服務(TSP)、充電網絡系統(Charging System)、汽車遠程升級(Over-The-Air,OTA)以及手機端車聯網應用程序(App),如圖1所示。

圖1 車聯網重點模塊圖

場景1:車載信息娛樂系統

車載信息娛樂系統(In-Vehicle Infotainment,IVI)指的是結合了向用戶提供娛樂信息的車載系統。IVI系統使用音頻/視頻(A/V)接口、觸摸屏、鍵盤和其他類型的設備來提供這些服務。車載信息娛樂系統通常具備一部分CAN總線操控能力,因此通過攻擊車載信息娛樂系統可能會導致遠程控制車輛。2018年,Computest的研究人員Thijs Alkemade和Daan Keuper發現了某汽車品牌的IVI漏洞。在某些情況下,該漏洞可能允許黑客控制關鍵功能,這些功能包括打開和關閉汽車的麥克風,使用麥克風來收聽駕駛員的談話,以及獲得對談話歷史和汽車通訊錄的訪問權限。最重要的是,研究人員表示,攻擊者還可以通過其導航系統跟蹤汽車。

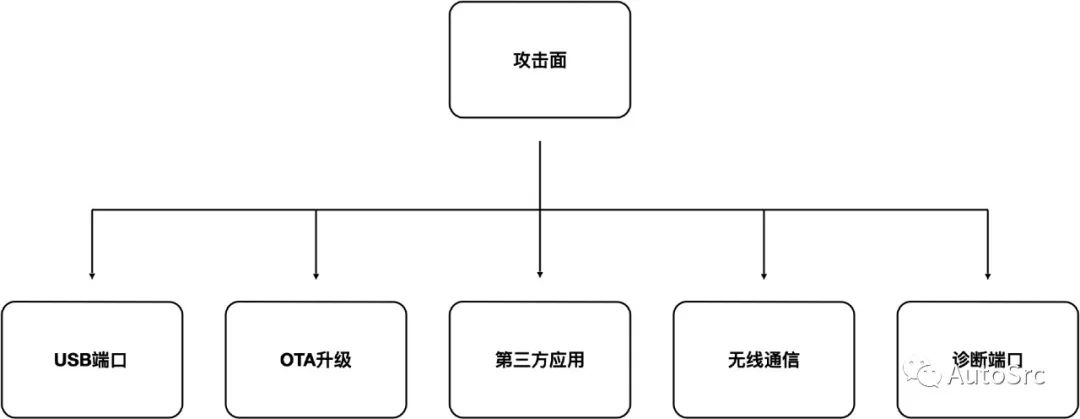

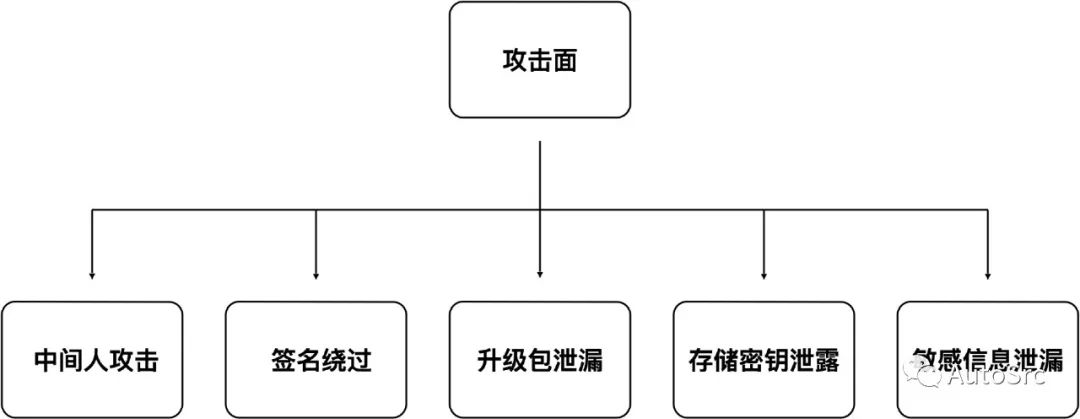

IVI系統是最容易遭受到攻擊的模塊,一般IVI系統采用安卓系統,因此安卓系統的安全風險,在IVI上可能都會出現,如圖2所示,這是IVI主要攻擊面(非詳盡)。

圖2 IVI遭受的攻擊

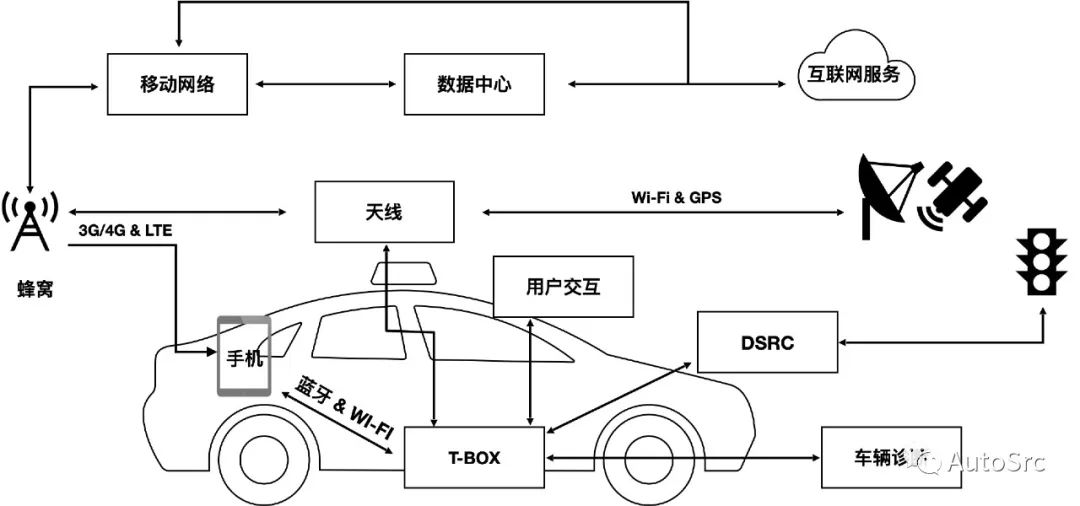

場景2:車載網聯通訊終端

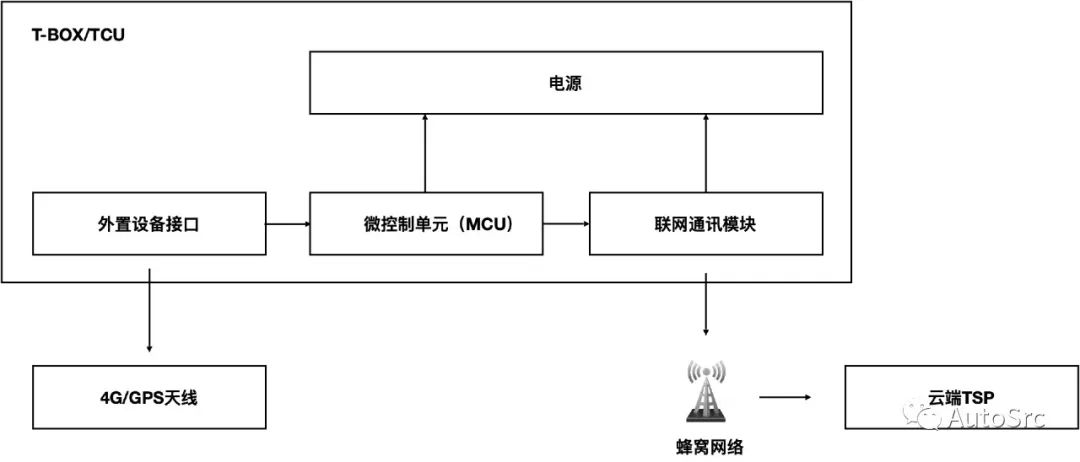

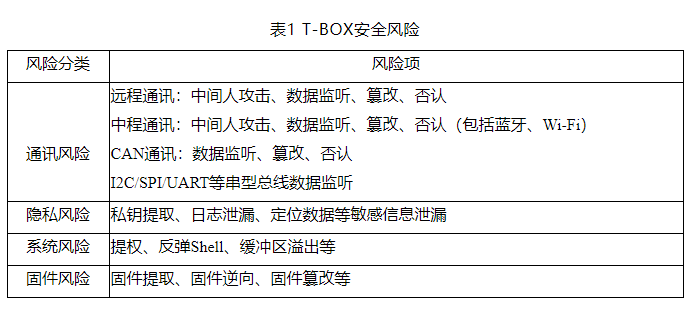

車載網聯通訊終端,即T-BOX,對內與車載CAN總線相連,對外通過云平臺與手機端實現互聯,是車內外信息交互的紐帶,實現指令和信息的傳遞。T-BOX的結構簡單示意如圖3所示。

圖3 T-BOX的結構示意圖

圖4 T-box主/副駕駛座下方安裝位置

圖5 基于S32K148的T-BOX開發板

場景3:車載網關

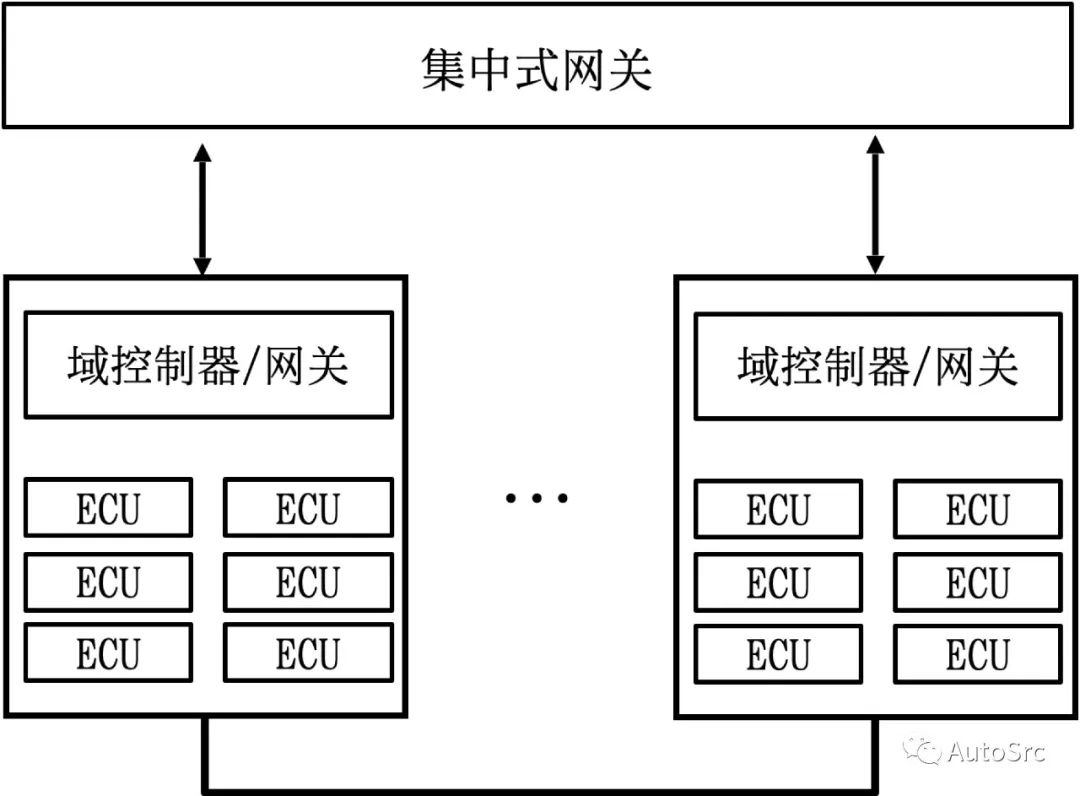

汽車網關是一個中央樞紐,可在車輛中的許多不同網絡之間安全可靠地互連和傳輸數據,汽車網關的核心功能是在車內安全可靠地傳輸數據,車輛中可能存在多個網關,它們可以是集中式網關和多個域網關。集中式網關在遠程信息處理控制單元(TCU)、動力總成、車身、信息娛樂系統、智能座艙和高級輔助駕駛應用程序等域之間安全可靠地傳輸數據。域網關(或域控制器)具有類似的功能,實現各自域內ECU的相互通信。與域網關相比,集中式網關通常需要更高的處理性能、接口和更高帶寬的網絡協議。圖6說明了如何在車輛中實現這兩種類型的網關。

圖6 車輛網關類型

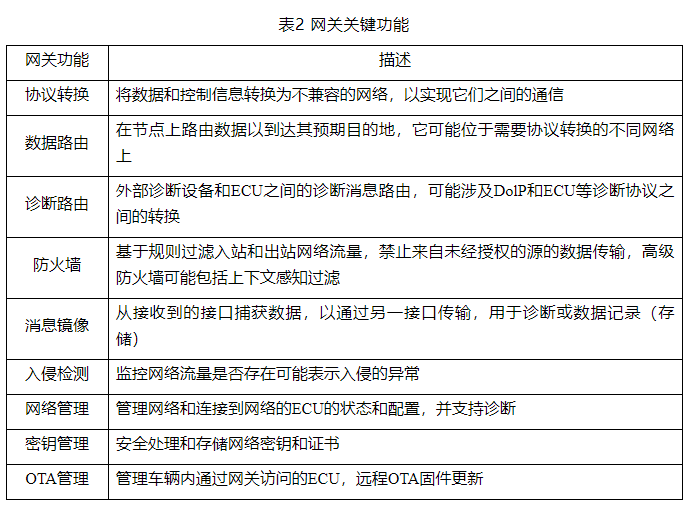

網關也是智能汽車最可能成為網絡攻擊的目標,網關一般是RTOS系統,能夠弄清楚他的指令集是關鍵,網關的主要攻擊面(非詳盡),如表3所示。

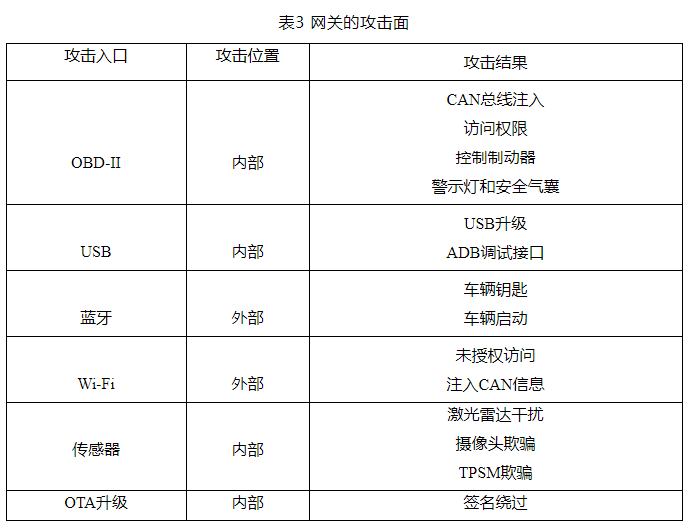

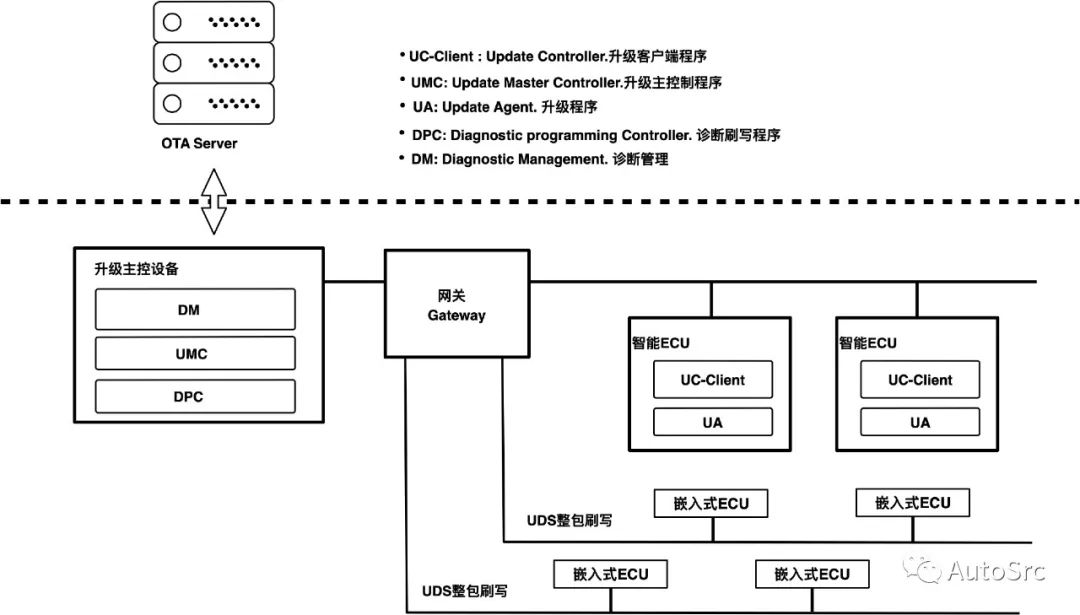

場景4:汽車遠程升級

汽車遠程升級(Over the Air Technology,OTA)是指替代本地連接方式,通過無線傳輸方式進行軟件下載和軟件更新的過程,更新的速度和安全性至關重要。OTA是實現軟件定義汽車的必備基礎,是智能網聯汽車系統及其應用的唯一遠程升級通道。作為安全的最后一道防線,OTA常見類型包括SOTA、FOTA,實現對動力域、底盤域、輔助駕駛域、信息娛樂域和車身域在內的重大功能更新。- FOTA:Firmware OTA,固件升級,面向車端上的固件升級

- SOTA:Software OTA,應用軟件升級,面向車載端上應用軟件升級。

通過OTA能夠為車端添加新功能、修復漏洞等,傳統更新汽車軟件的做法是到4S店通過UDS對相應的ECU進行軟件升級,通過USB等接口對信息娛樂系統進行升級。伴隨著智能汽車的發展,本地升級已不再適應高速變化的車載生態,OTA流程如圖7所示。

圖7 OTA流程圖

圖8 OTA攻擊面示意圖

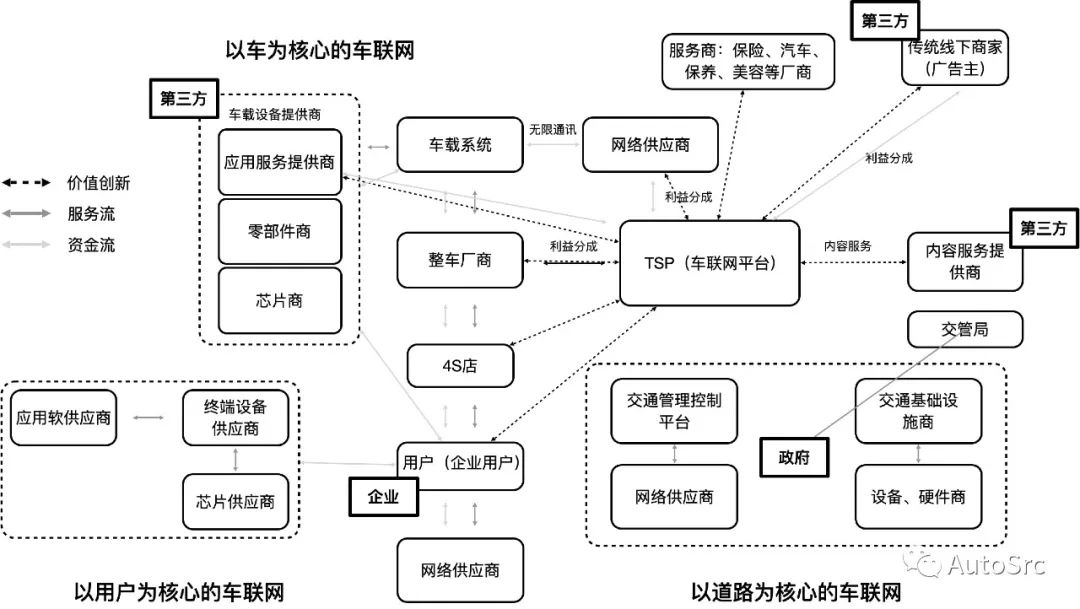

場景5:車載信息服務

車載信息服務(TelematicsServiceProvider,TSP)在車聯網系統中以云的形式向用戶側與車輛側提供以下服務:用戶信息維護、車輛定位、狀態監控等。TSP功能如圖9所示。

圖9 TSP功能示意圖

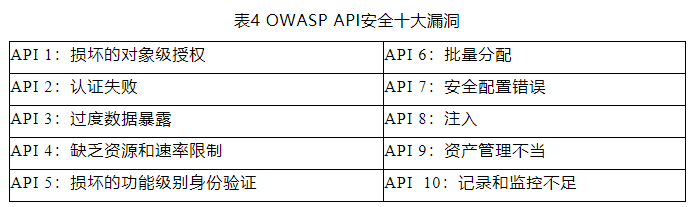

TSP是重要的車聯網云服務,一般云服務存在的安全風險,TSP同樣存在,可以參考OWASP Top 10。云端主要靠提供應用程序編程接口(API)與其他端進行通信,API位于應用程序之間或者充當處理系統之間數據傳輸的中間層,它提供了一個簡單而高效的接口,用于擴展功能和改善聯網汽車體驗。API安全不是汽車網絡安全獨有的,更多API安全可以參考OWASP API安全十大漏洞,如表4所示。

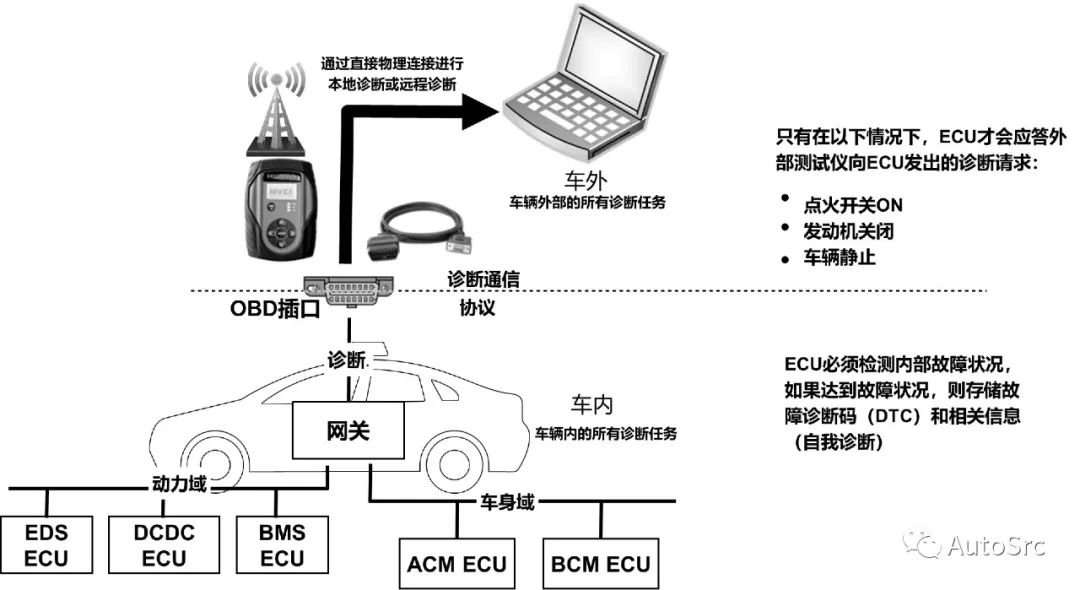

場景6:車載診斷

圖10 車輛中的OBD-II端口

圖11 OBD-II診斷

圖12 手持式掃描工具

圖13 OBD-II攻擊路徑

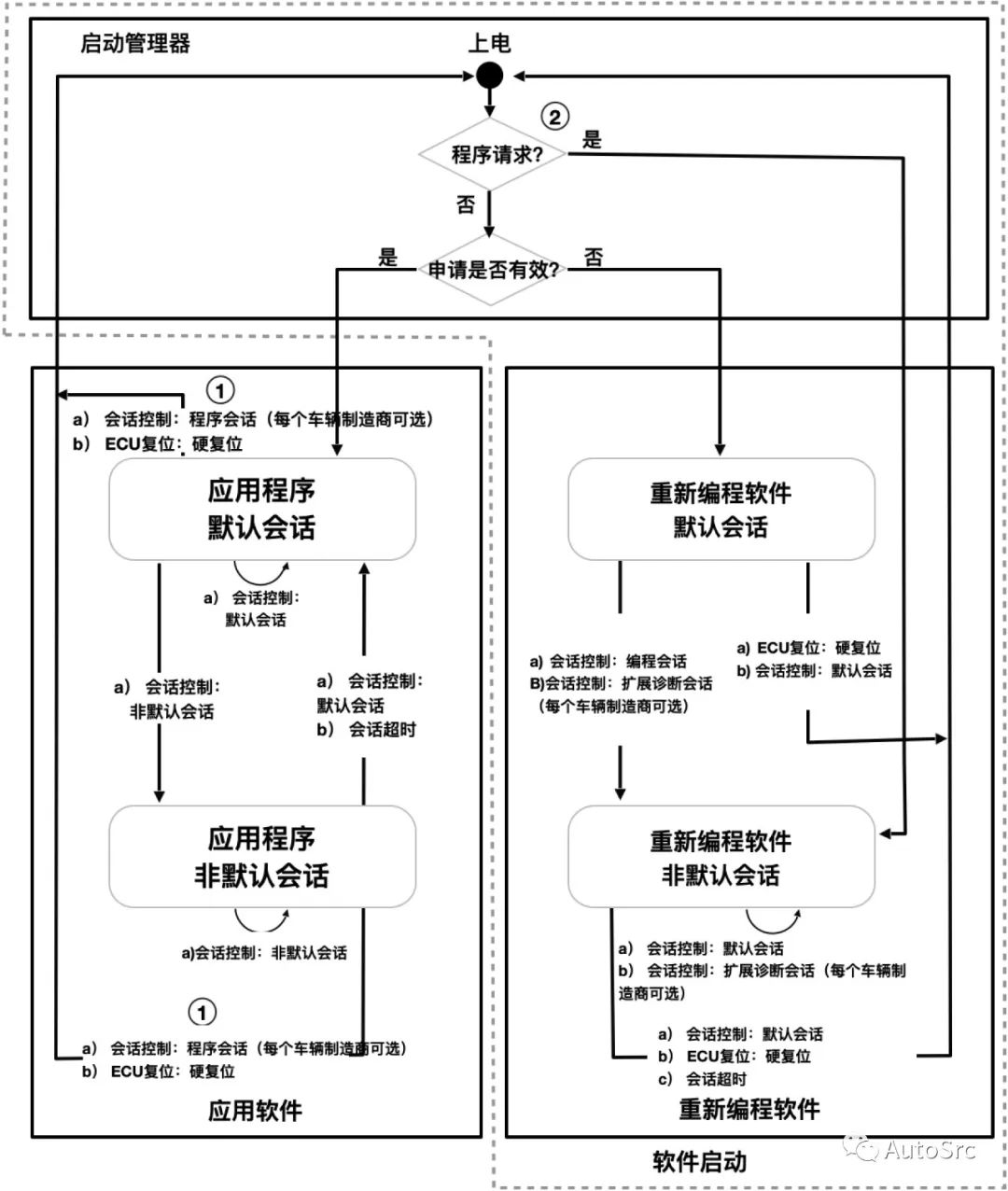

場景7:統一診斷服務

圖14 基于UDS的ECU刷寫執行流程

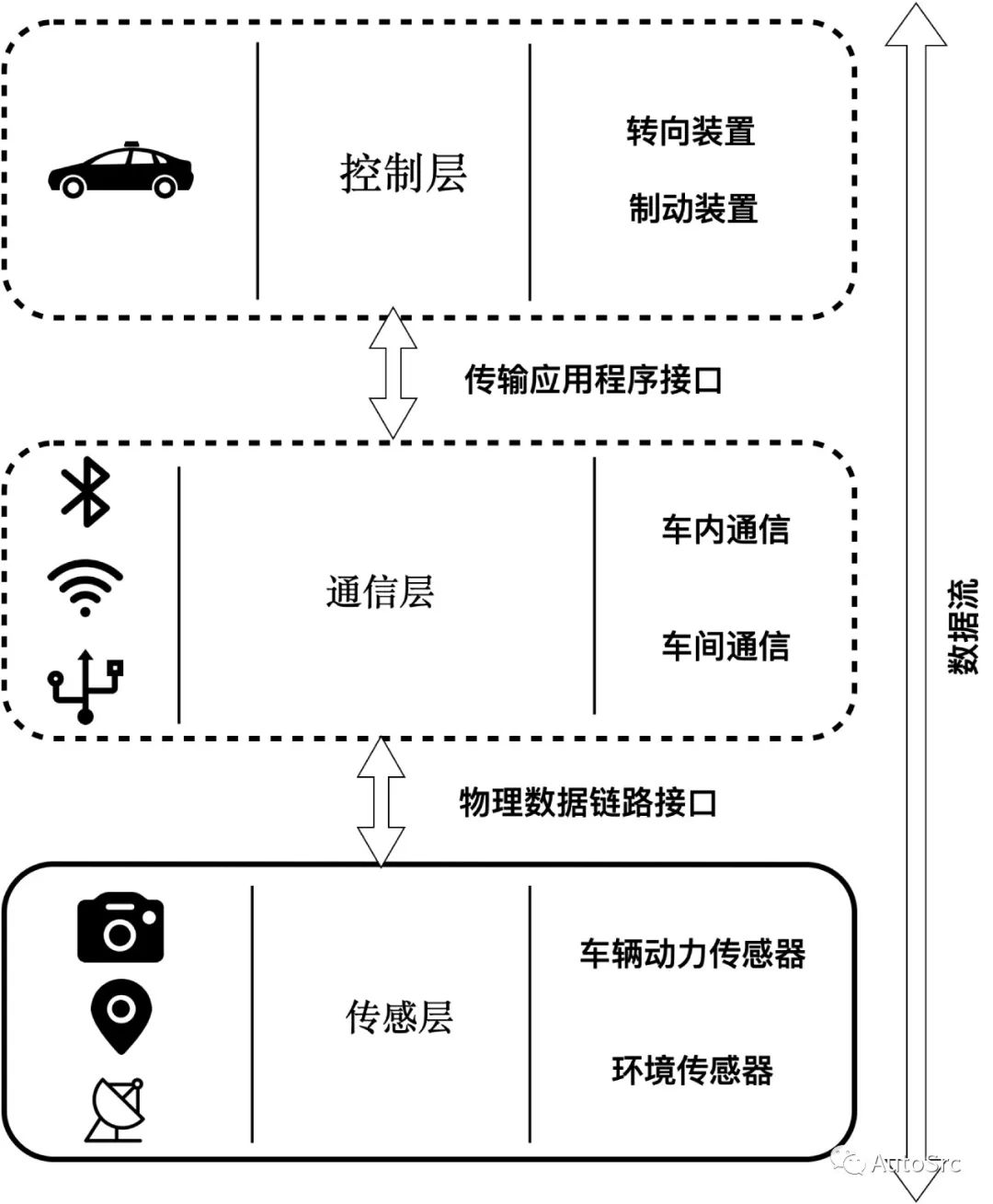

場景8:高級輔助駕駛系統

圖15 ADAS的分層架構

圖16 ADAS的攻擊面

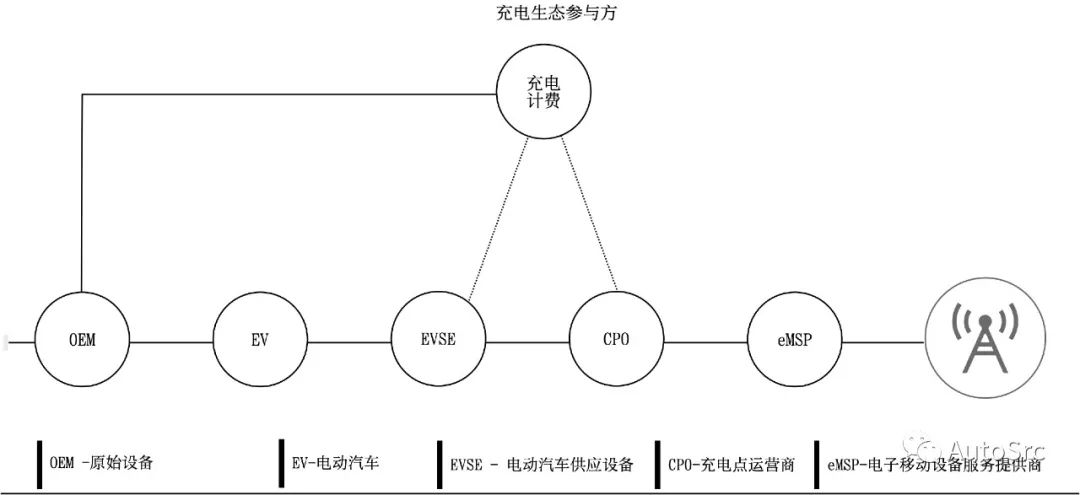

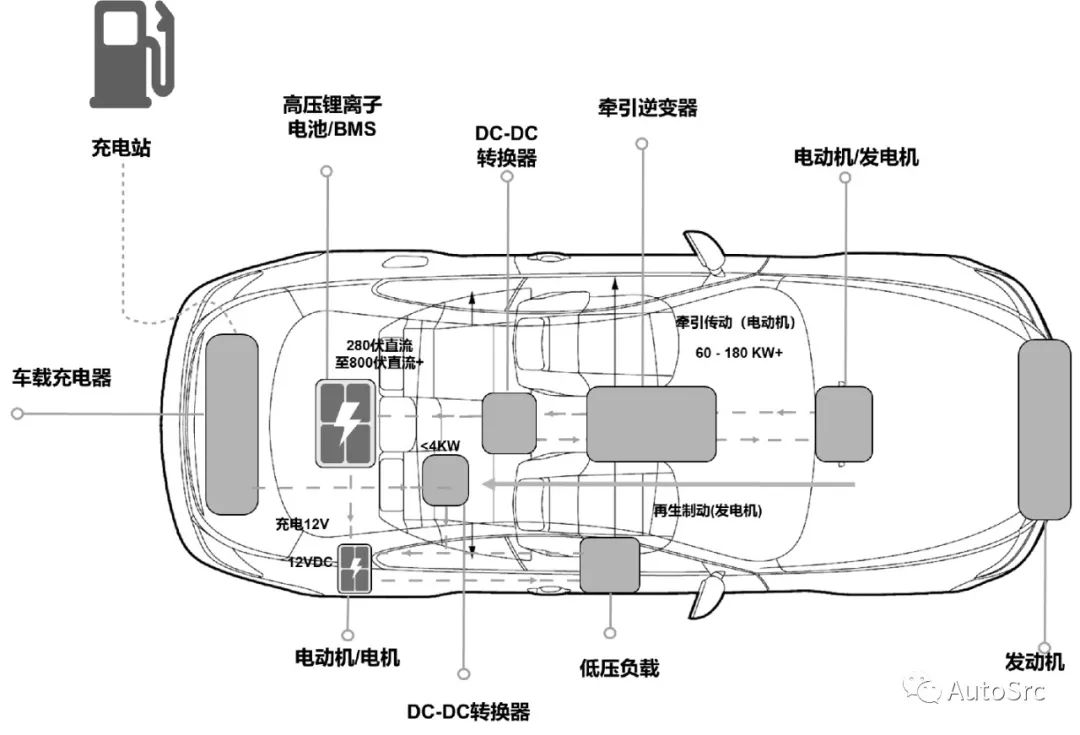

場景9:充電網絡系統

圖17 充電生態系統

圖18 電動汽車中電流轉換的簡化框圖(圖片來源:Keysight E-Mobility Design and Test Technologies)

- 充電電流如何輸送到電動汽車?

- 充電過程如何控制?

- 充電站如何通信及其通信協議?

- 如何進行接線和安裝?

- 身份偽造

- 植入木馬

- 固件更新

- 固件劫持

- 重放攻擊

- 移動應用

- 物理接入

- 協議安全

場景10:手機端車聯網應用程序

圖19 手機App使用場景

- 數據泄露

- 藍牙鑰匙

- 不安全的Wi-Fi

- 網絡釣魚攻擊

- 惡意軟件

- 逆向偽造應用程序

- 會話處理不當

從上述可以看到汽車網絡安全涉及Web安全、協議安全、無線安全、內核安全、移動端安全、固件安全、硬件安全等,任何一方都可能會是薄弱點,所以保護汽車網絡安全更重要的是將安全基礎打牢,避免出現安全短板。隨著汽車行業創新的加速,智能汽車正在轉向自動駕駛,新技術正在為擴大攻擊面鋪平道路,這是一個日益受到關注的問題。朝著該目標的每一次新進展,都可能會引入一個新的攻擊面,需要持續的安全投入。

轉自汽車電子與軟件